権限

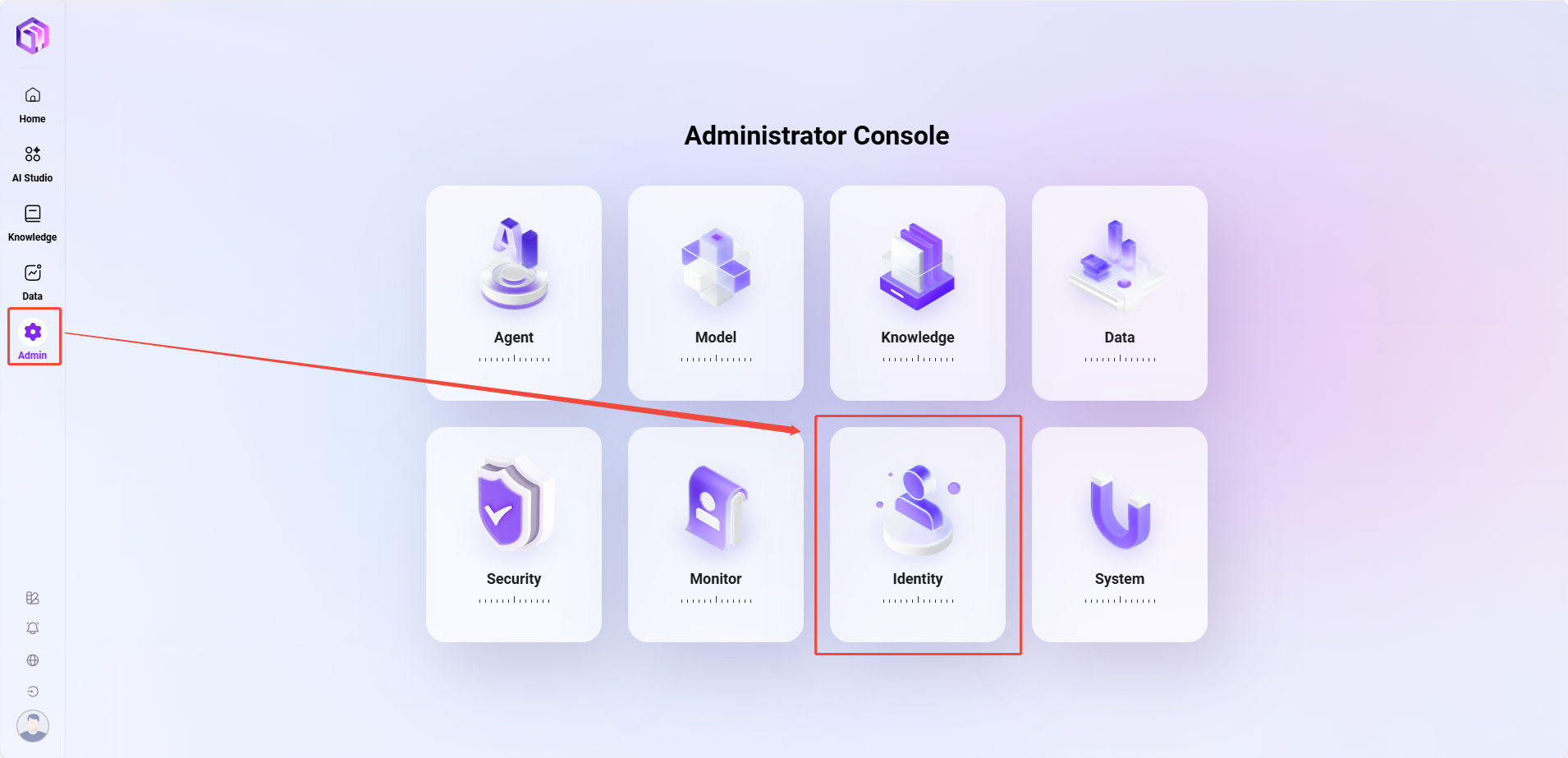

権限の入口は以下の通りです:

人員管理

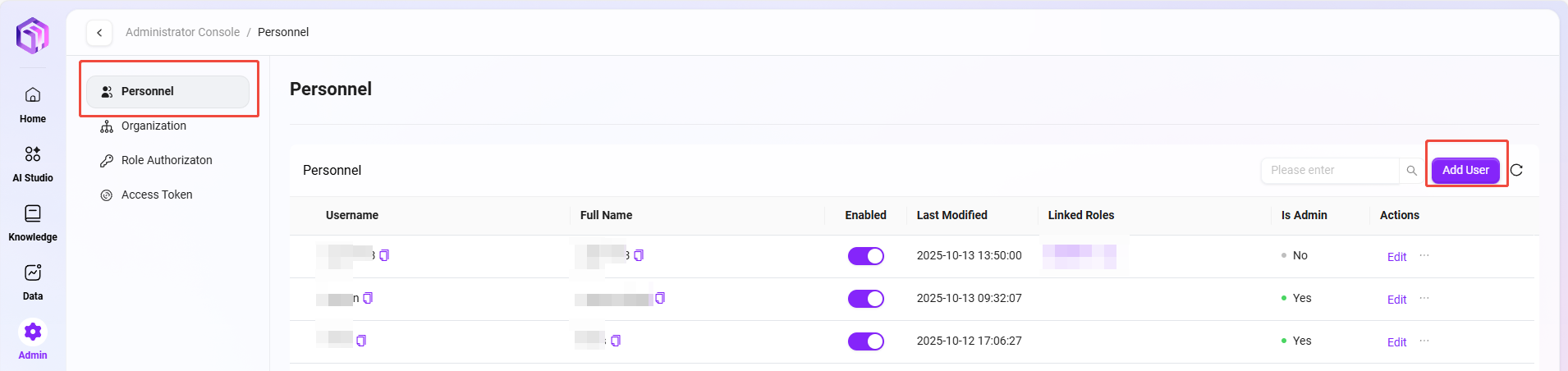

ユーザーの追加方法

ユーザー追加の具体的な手順は以下の通りです:

- 管理 > 権限 > 人員管理 ページにアクセスします。

- 右側の ユーザー追加 ボタンをクリックし、ユーザー追加 ページに入ります。

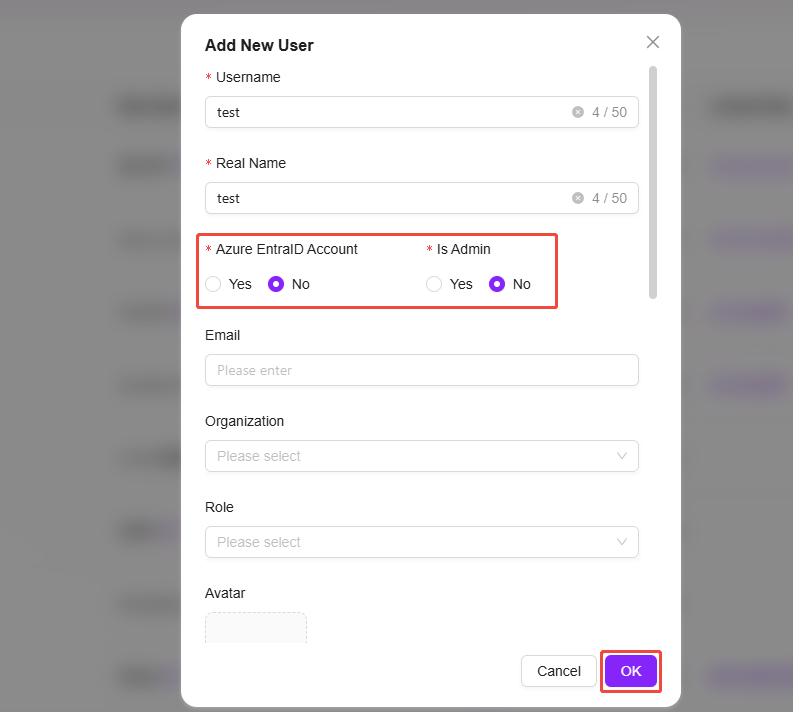

- ユーザー情報を入力します:

- ユーザー名:新規ユーザーのユーザー名を入力します。

- 本名:ユーザーの本名を入力します。

- Azure Entra IDアカウントかどうか:Azure Entra IDアカウントかどうかを選択します。

- 管理者かどうか:該当ユーザーを管理者に設定するか選択します。

- その他の情報(メール、組織、役割など)は任意入力で、必要に応じて記入します。

- 情報入力完了後、確定 ボタンをクリックし、新規ユーザーの作成を完了します。

💡 ヒント:新規ユーザーをAzure Entra IDに設定する場合、メールは必須項目です

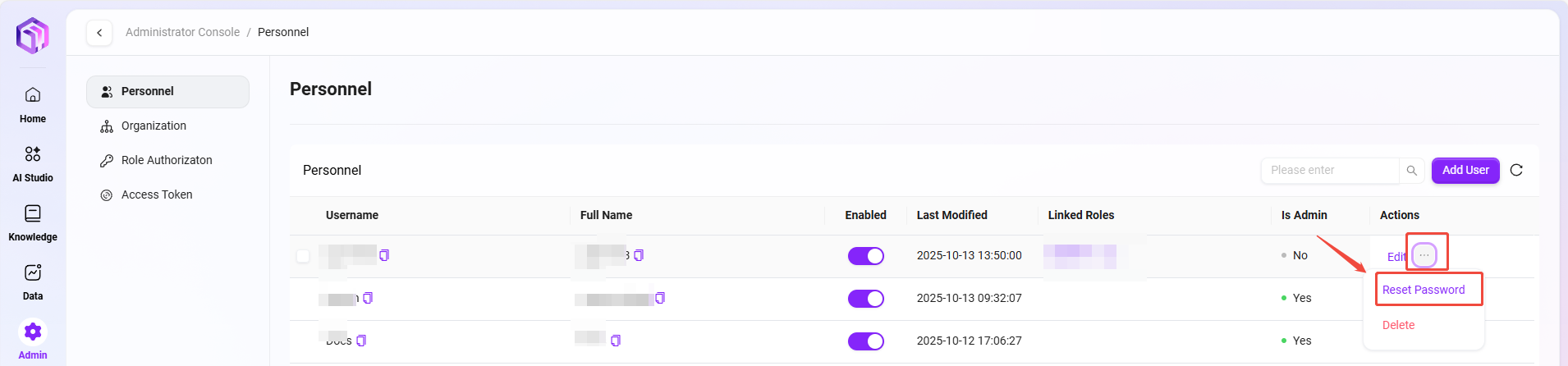

ユーザーパスワードの変更方法

現在のシステムでは管理者が直接ユーザーパスワードを変更することはできず、パスワードリセットのみ対応しています。リセット後のパスワードはランダム生成され、一度だけ確認可能です。

- 管理 > 権限 > 人員管理 ページに移動します。

- パスワードをリセットしたいユーザーを見つけ、そのユーザーの右側にある三点リーダーをクリックし、パスワードリセット を選択します。

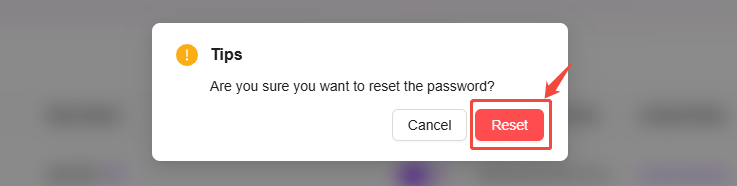

- 表示される二重確認ダイアログで 確定 をクリックすると、システムがランダムな新パスワードを生成します。

- 新パスワードをコピーしてユーザーに提供し、パスワードリセット操作を完了します。

💡 ヒント:

- パスワードリセット後、ユーザーは初回ログイン時にパスワード変更が必要となり、これによりパスワード変更が実現されます。

- パスワードは10文字以上で、大文字・小文字の英字+数字+特殊記号を含む必要があります。

組織管理

管理者はシステム内で組織管理を行い、組織の作成、編集、削除および組織へのユーザー関連付けが可能です。組織管理は企業内の各種チームや外部パートナーを効率的に管理するのに役立ちます。

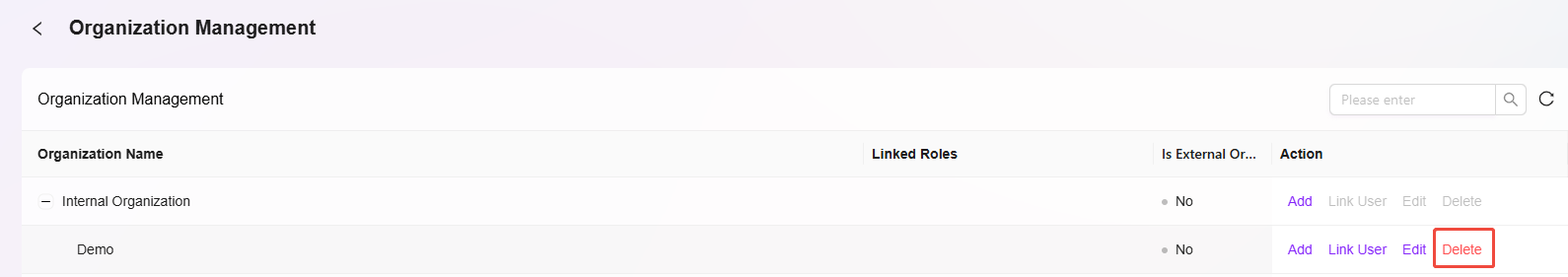

組織リストの確認

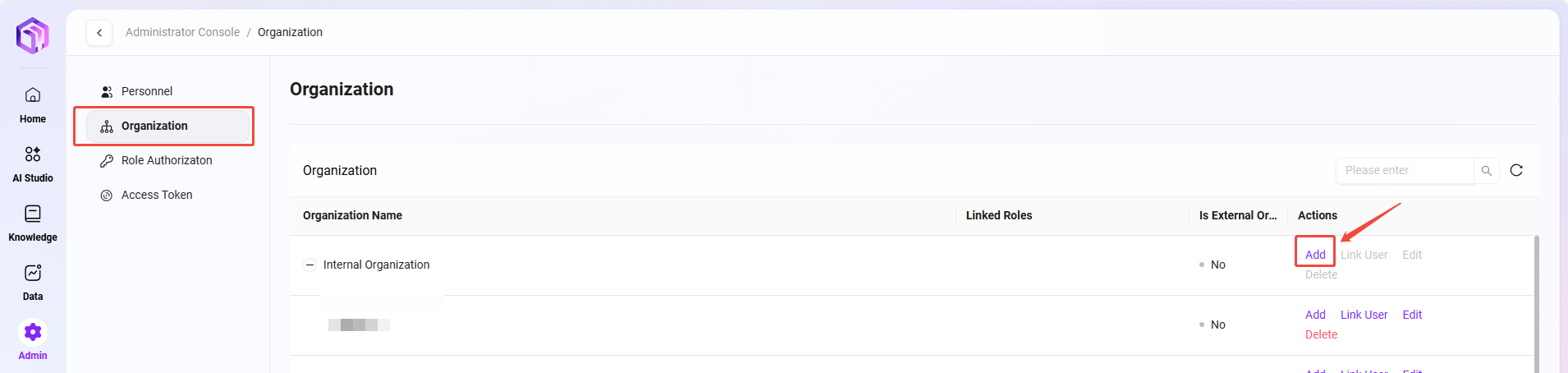

- 組織管理ページにアクセス:システム設定から「組織管理」を選択してページに入ります。

- 作成済み組織の確認:システムはすべての既存組織情報を表示し、組織名、関連役割、外部組織かどうかなどの情報を含みます。

- 各組織の右側には「編集」ボタンがあり、管理者は組織の修正が可能、また「削除」ボタンで組織の削除もできます。

組織の新規作成方法

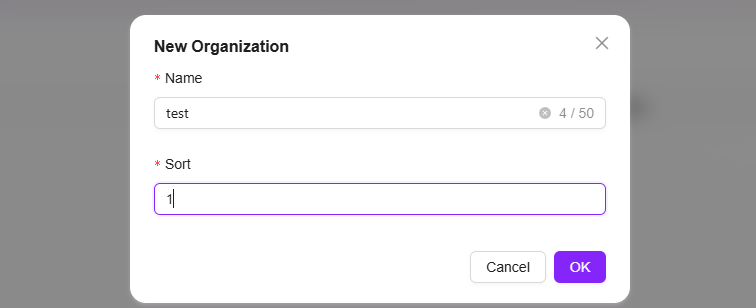

- 「新規作成」ボタンをクリック:組織管理ページの右側にある「新規作成」ボタンをクリックし、新しい組織の作成を開始します。

- 組織情報の入力:

- 組織名:組織に一意の名前を指定します。

- 並び順:管理しやすいように組織の並び順番号を指定します。

- 「確定」ボタンをクリック:必要な情報をすべて入力後、「確定」ボタンをクリックして新規組織を作成します。

💡 ヒント:組織階層は7階層以内にすることを推奨します。

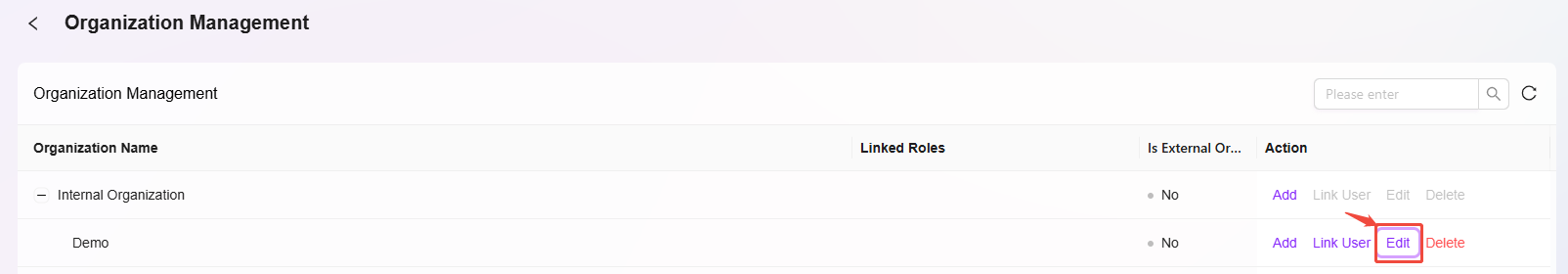

組織の編集方法

- 編集したい組織を選択:組織リストから編集対象の組織を選びます。

- 「編集」ボタンをクリック:編集ページに入り、新規作成時と同様の内容を編集可能で、組織名や並び順などを変更できます。

- 変更を保存:編集完了後、「保存」ボタンをクリックして組織情報を更新します。

組織の削除方法

- 削除したい組織を選択:組織リストから削除対象の組織を選びます。

- 「削除」ボタンをクリック:二重確認後、組織を削除します。

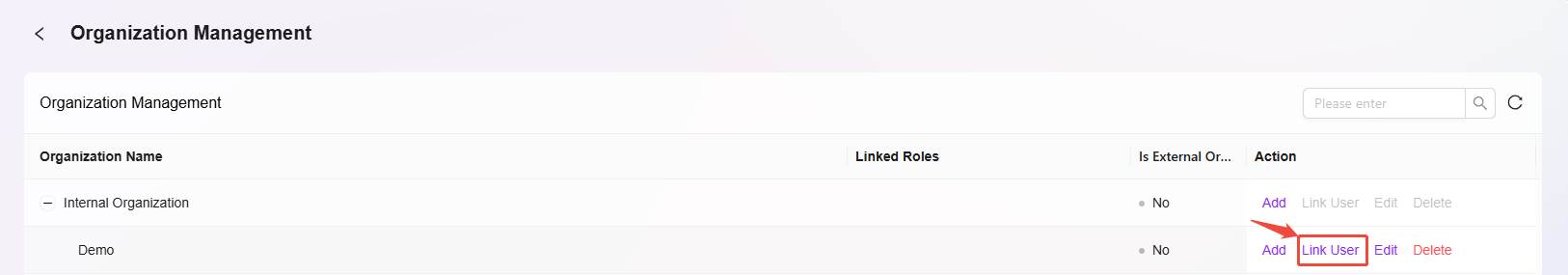

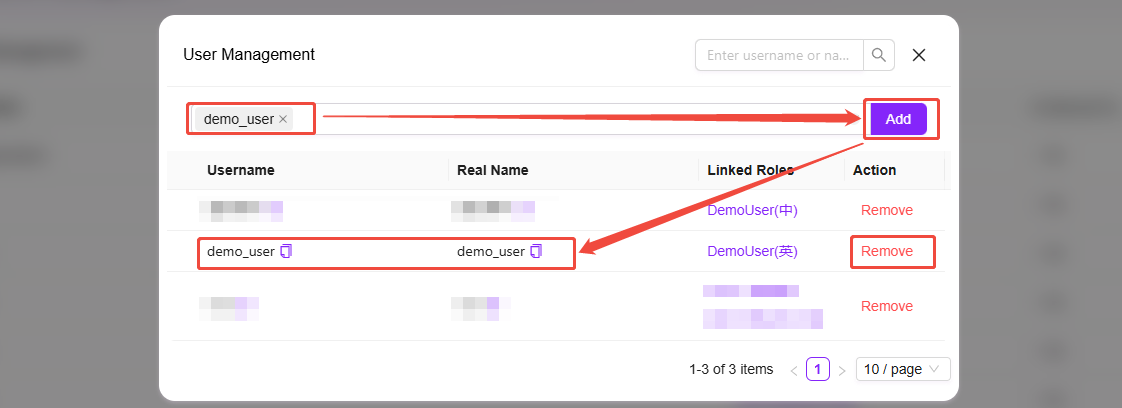

ユーザーの関連付け

ユーザーの新規関連付けおよび関連解除の具体的な手順は以下の通りです:

- 「ユーザー関連付け」をクリック:組織管理ページでユーザーを関連付けたい組織を選択し、右側の「ユーザー関連付け」ボタンをクリックします。

- 既に関連付けられているユーザーの確認:関連付けユーザーページに入り、その組織に関連付けられているすべてのユーザーを管理者が確認できます。

- 関連付け解除:管理者は関連付け済みユーザーを選択し、解除ボタンをクリックして組織からユーザーを外せます。

- 新規ユーザーの関連付け:ドロップダウンから新規ユーザーを選択し、「追加」ボタンをクリックすると、新しいユーザーが組織に関連付けられます。

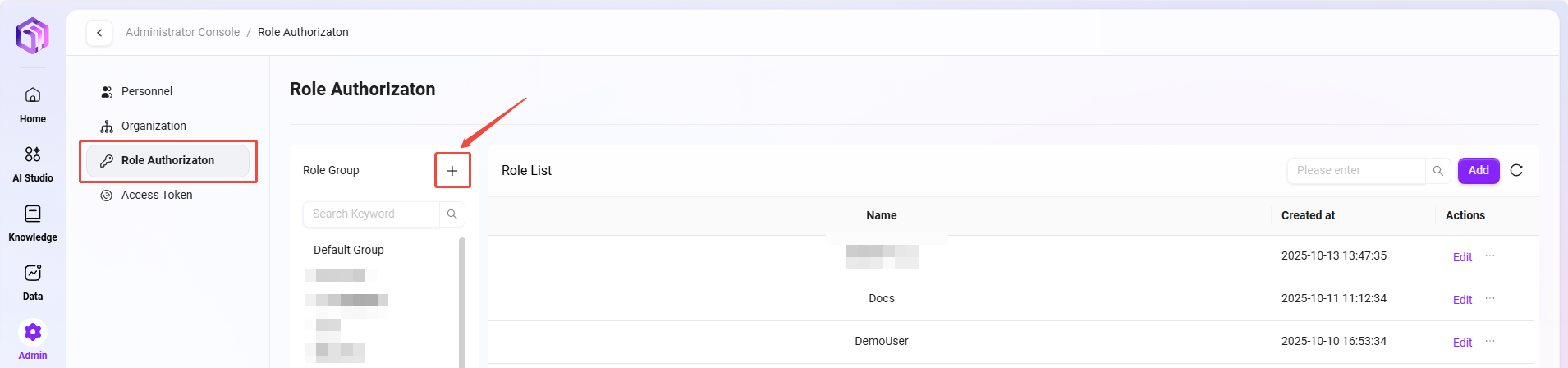

役割権限

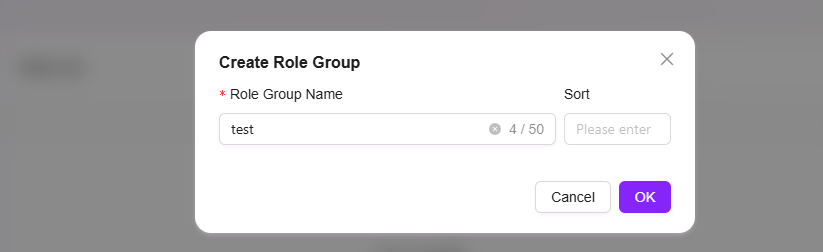

役割グループの作成方法

役割権限管理では、管理者が新しい役割グループを作成できます。役割グループ作成後、管理者はそのグループ内に新しい役割を作成し、権限を付与できます。

- 管理 > 権限 > 役割権限 ページに移動します。

- 左側の役割グループリスト上部にある + ボタンをクリックし、新しい役割グループを作成します。

- ポップアップウィンドウで役割グループ名と並び順を入力します。

- 確定 をクリックして役割グループの作成を完了します。

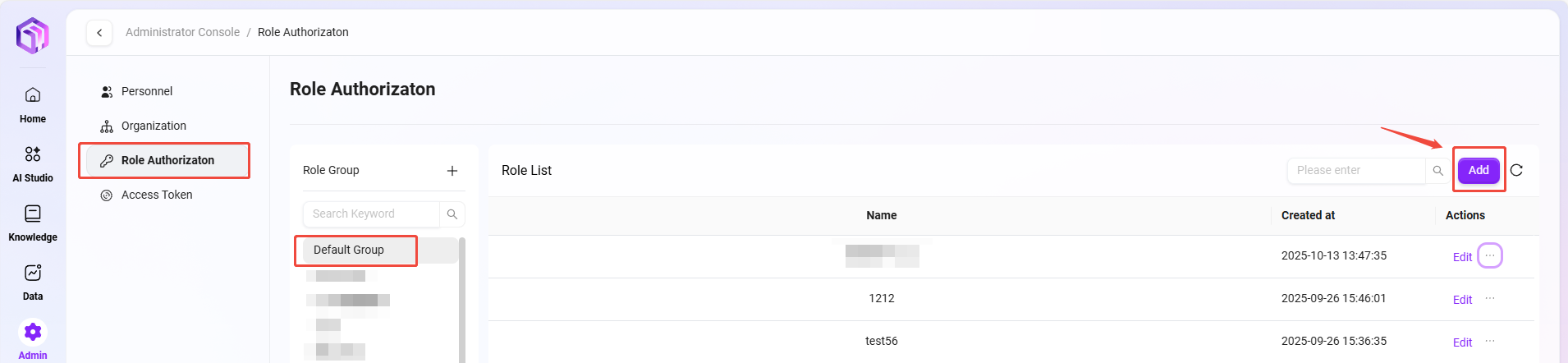

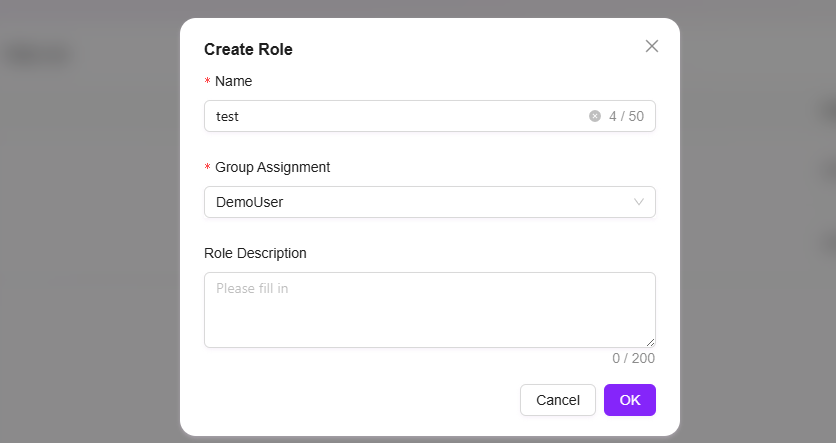

役割の新規追加方法

- 管理 > 権限 > 役割権限 ページにアクセスします。

- 新規役割を作成したい役割グループを選択します。

- 役割グループページで、役割リスト右側の 追加 ボタンをクリックします。

- 新しい役割名を入力し、役割の所属グループを選択、役割の説明を記入します。

- 確定 をクリックして新規役割の作成を完了します。

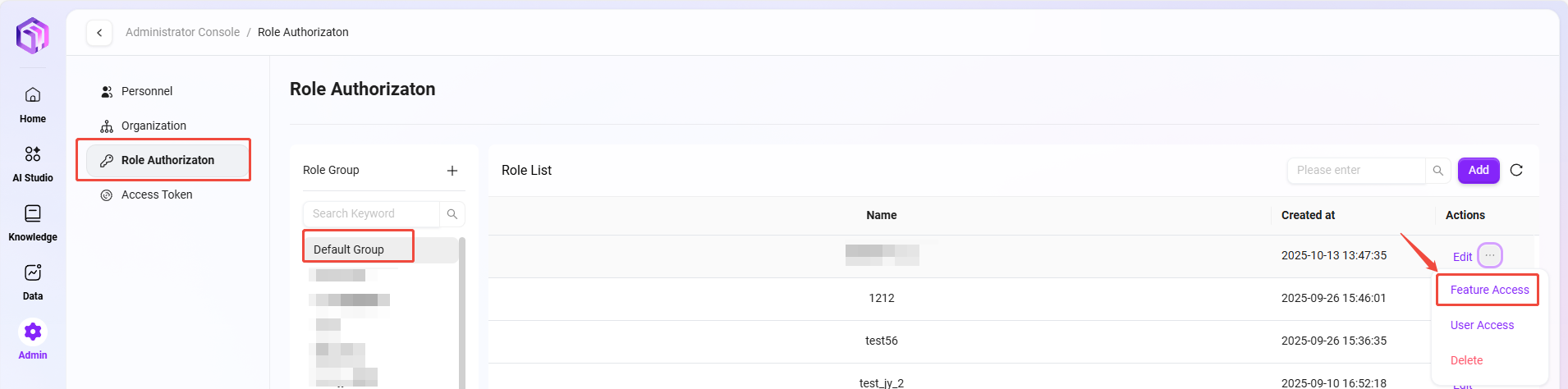

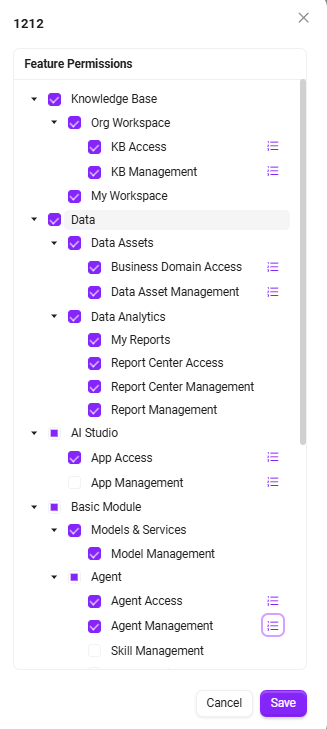

役割への機能権限付与方法

役割への機能権限付与とは、その役割がどの機能を持つかを設定することです。

役割への機能権限付与の手順は以下の通りです:

- 管理 > 権限 > 役割権限 ページに移動します。

- 権限付与したい役割を選択します。

- その役割の右側にある 機能権限 ボタンをクリックし、機能権限ページに入ります。

- 権限付与ページで、以下の機能に対して役割に権限を付与できます:

- モデル管理

- モデルチャネル管理

- アプリマーケット

- 基本モジュール

- データ分析

- ナレッジベース

- コンテンツセキュリティ管理

- 必要な機能にチェックを入れ、確定 をクリックして役割の機能権限付与を完了します。

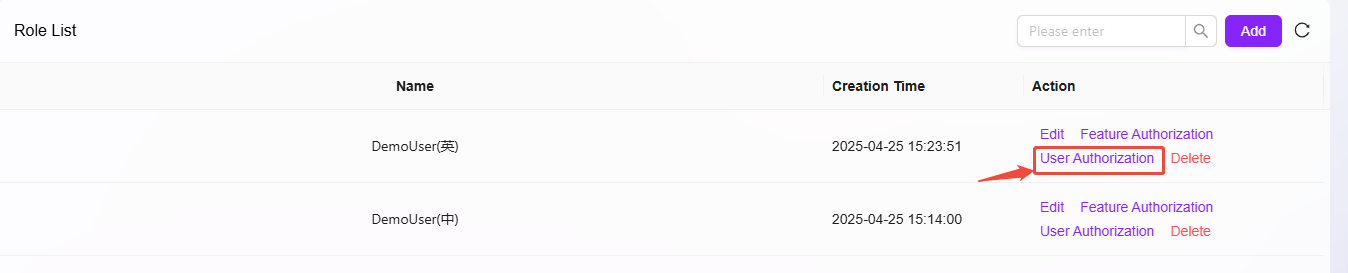

役割へのユーザー権限付与方法

役割へのユーザー権限付与とは、ユーザーに特定の役割を割り当てることを意味します。

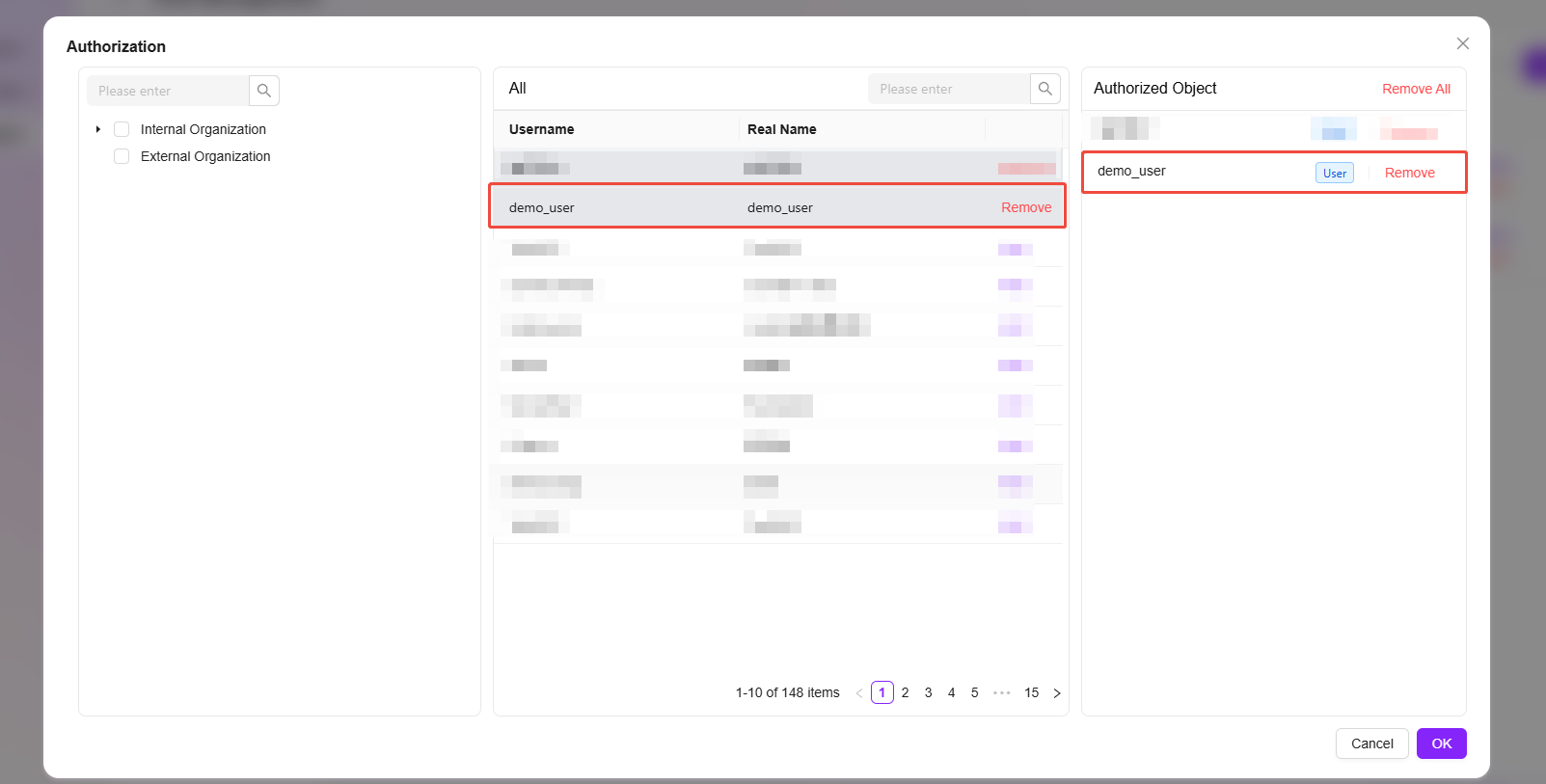

役割へのユーザー権限付与の手順は以下の通りです:

- 管理 > 権限 > 役割権限 ページにアクセスします。

- 権限付与したい役割を見つけ、その役割の右側にある ユーザー権限 ボタンをクリックし、ユーザー権限ページに入ります。

- ユーザー権限ページで、ユーザーの所属組織ごとに権限付与したいユーザーを探してチェックを入れます。

- 選択されたユーザーは権限付与対象リストに表示されます。

- 選択完了後、確定 をクリックして役割のユーザー権限付与を完了します。

トークン管理

トークン管理は今回新たに追加された重要な機能モジュールであり、従来のAPI Key生成と使用方法を最適化することを目的としています。新バージョンでは、分散してリソースに紐づいていたAPI Keyの仕組みを、ユーザー権限を中心とした集中管理型のアクセス・トークン(Access Token)管理体系にアップグレードし、より高い安全性と制御性を実現しています。

新体系では、Access Tokenはユーザー権限と強く関連付けられており、各トークンのアクセス範囲、有効期限、管理権限はシステムが一元的に制御し、システム資源の安全かつ制御可能な運用を保証します。

Access Tokenの対応範囲

現在のAccess Tokenは以下のAPIインターフェースで利用可能です:

- Agent設定照会OpenAPI — トークンを用いてAgent関連設定に安全にアクセス可能。

- FAQリストOpenAPI — 外部システムがFAQデータを安全に取得可能。

- Agentから公開されるすべてのMCP Serverインターフェース — Agentの外部サービスアクセスはすべてトークン体系で制御。

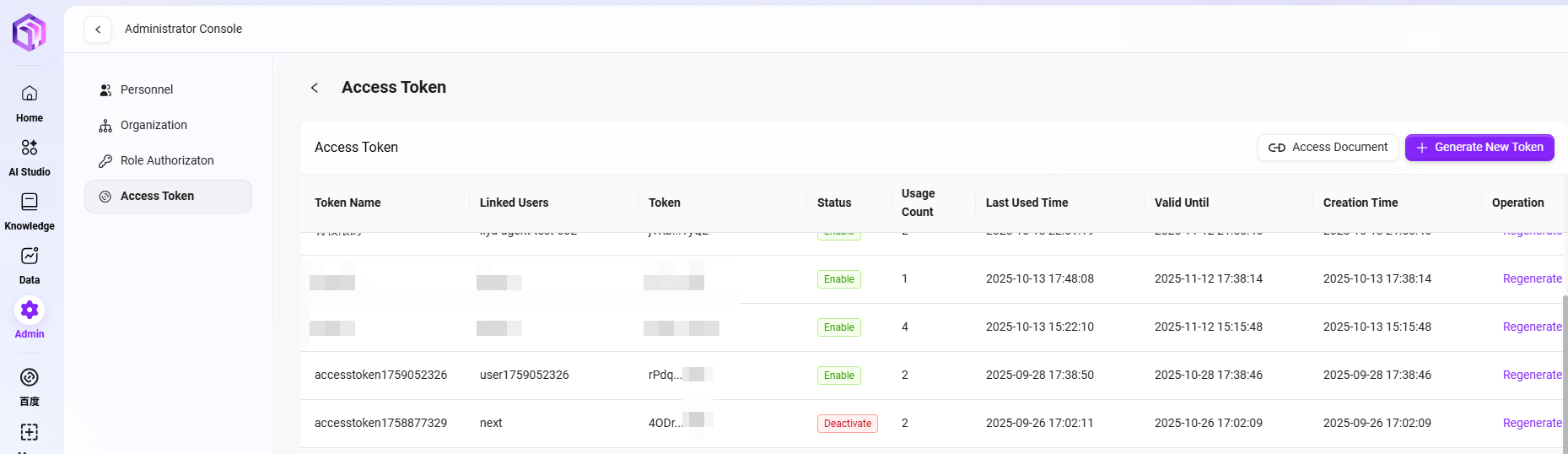

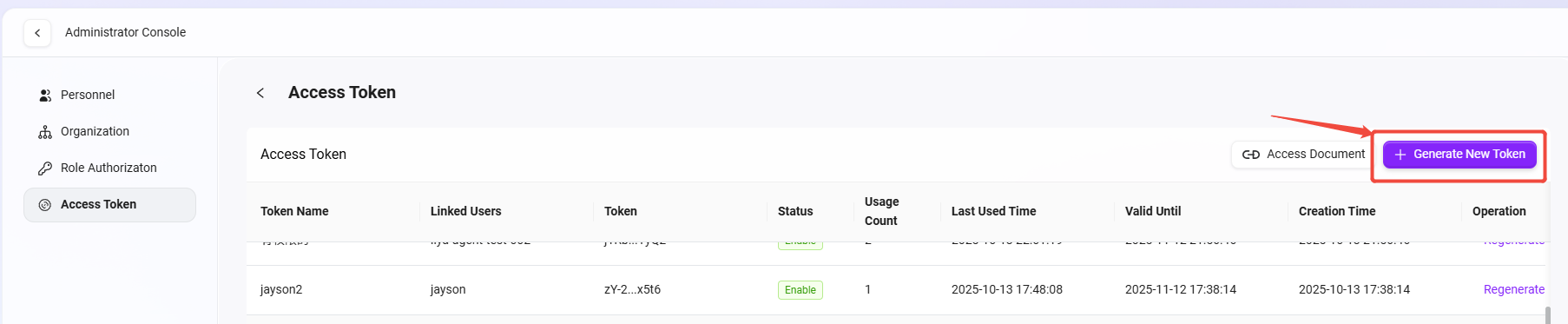

トークン管理画面の説明

「トークン管理」ページでは、現在作成されているすべてのアクセス・トークンを表形式で表示し、以下の情報を含みます:

- トークン名:管理者が自由に設定するトークン識別名で、用途の区別に使用。

- 管理ユーザー:トークンに紐づくユーザーで、トークンのアクセス権限はこのユーザーから継承。

- トークン:システムが自動生成するAccess Token文字列。

- 状態:有効、無効、期限切れの3種類の状態で、トークンの利用可能性を明確に表示。

- 使用回数:トークンが呼び出された回数を集計し、管理者が使用頻度を監視可能。

- 最終使用日時:トークンが最後に使用された日時を表示。

- 有効期限:トークンの有効期間(7日、30日、90日、または永久)を表示。

- 作成日時:トークンが生成された日時を記録。

- 操作:トークンの再生成ボタンを提供し、トークン値の更新で安全性を確保。

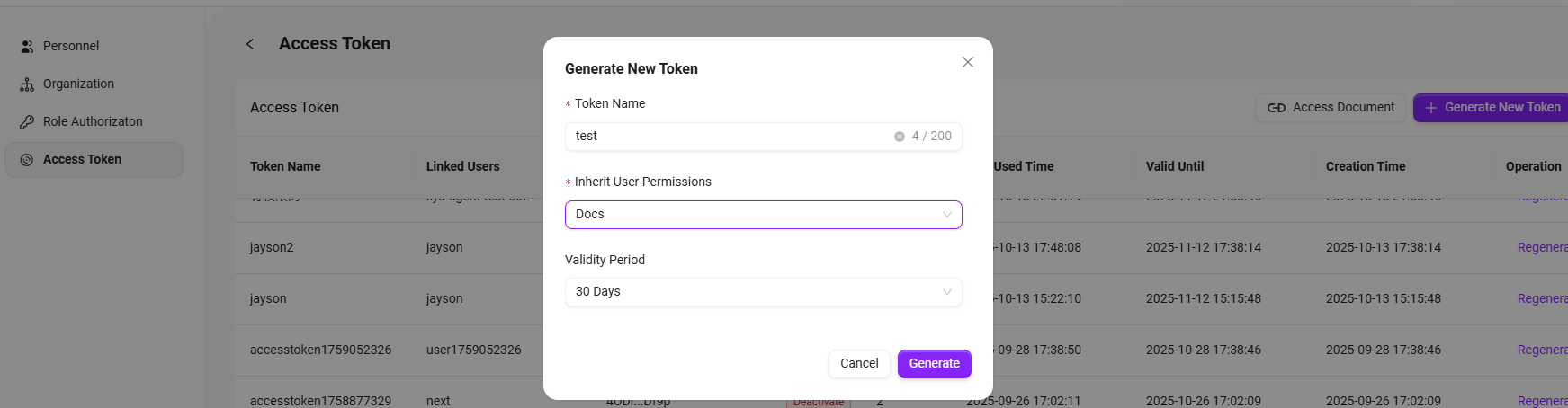

新規トークンの生成

- ページ右上の「新規トークン生成」ボタンをクリックします。

- ポップアップウィンドウで以下の情報を入力します:

- トークン名:トークンの用途がわかりやすい名前を入力します。

- ユーザー権限の継承:権限を継承するシステムユーザーを選択し、トークンはそのユーザーのアクセス範囲を自動的に持ちます。

- 有効期限:7日、30日、90日、または永久の4種類から選択可能。

- 「生成」ボタンをクリックすると、新しいAccess Tokenが生成されます。

生成されたトークンは即座にリストに表示され、管理者はコピーしてAPIアクセスに利用できます。

トークンの使用方法

生成されたAccess Tokenは、制御対象のAPIインターフェース(Agent、FAQ、MCP Serverなど)呼び出しに使用でき、利用時にはトークンを認証情報としてリクエストヘッダーに追加します。例えば:

Authorization: Bearer <Access Token>

この方法により、システムはアクセス者の身元を検証し権限をチェックし、インターフェースの安全かつ適正なアクセスを保証します。